La Informática, La Justicia y El Ciberinvestigado

Hace muy pocos días se ha creado el debate sobre la posibilidad de que la policía –siempre con el permiso de un juez-, pueda infectar el ordenador de un hipotético ciberdelincuente, inoculando sus equipos con un software de tipo troyano.

En el borrador del anteproyecto del código procesal penal se dice que “El tribunal de garantías podrá autorizar, a petición razonada del ministerio fiscal, la utilización de datos de identificación y códigos, así como la instalación de un software que permitan, de forma remota y telemática, el examen a distancia y sin conocimiento de su titular, del contenido de un ordenador, dispositivo electrónico, sistema informático o base de datos, siempre que la medida resulte proporcionada para la investigación de un delito de especial gravedad y sea, además, idónea y necesaria para el esclarecimiento del hecho investigado, la averiguación de su autor, o la localización de su paradero.” (Art. 350)

En el borrador del anteproyecto del código procesal penal se dice que “El tribunal de garantías podrá autorizar, a petición razonada del ministerio fiscal, la utilización de datos de identificación y códigos, así como la instalación de un software que permitan, de forma remota y telemática, el examen a distancia y sin conocimiento de su titular, del contenido de un ordenador, dispositivo electrónico, sistema informático o base de datos, siempre que la medida resulte proporcionada para la investigación de un delito de especial gravedad y sea, además, idónea y necesaria para el esclarecimiento del hecho investigado, la averiguación de su autor, o la localización de su paradero.” (Art. 350)

Igualmente se dice que “las autoridades y los agentes encargados de la investigación podrán ordenar a cualquier persona que conozca el funcionamiento del sistema informático o las medidas aplicadas para proteger los datos informáticos contenidos en el mismo que facilite la información que resulte necesaria para el buen fin de la diligencia” (Art. 351.2)

Éste es un paso de gigantes –y creo que muy positivo- hacia la tecnificación y modernización tecnológica del Derecho. Esta área debe avanzar en la misma línea que lo hace el delito. Esto es: si las nuevas formas delictivas migran hacia la comunidad internauta, es necesario que el Derecho también evolucione en esa línea.

Cierto es que esto es tan sólo un borrador de un anteproyecto. Y por tanto hay que confiar en que se acoten aún más las parcelas de actuación de esta novedosa técnica investigativa. No debemos olvidar que, incluso los ciberdelincuentes, tienen sus derechos. Y éstos podrían ser vulnerados, si se inyecta código espía en sus equipos.

En concreto, todo apunta a que la aplicación Flu-Ad, desarrollada íntegramente por varios Ingenieros y expertos Informáticos españoles, entre los que están Juan Antonio calles (que la desarrolló como tesis doctoral), de Flu-proyect, Pablo González, responsable de seguridad de Informática64, o Germán Sánchez, experto en Malaware y Evasión de Antivirus, será la que se utilice para las hipotéticas investigaciones ciberpoliciales. De hecho esta aplicación ya está siendo utilizada en varios países Iberoamericanos, e incluso en Alemania, aunque allí sólo fue aprobado para investigar acciones relacionadas con el terrorismo.

En concreto, todo apunta a que la aplicación Flu-Ad, desarrollada íntegramente por varios Ingenieros y expertos Informáticos españoles, entre los que están Juan Antonio calles (que la desarrolló como tesis doctoral), de Flu-proyect, Pablo González, responsable de seguridad de Informática64, o Germán Sánchez, experto en Malaware y Evasión de Antivirus, será la que se utilice para las hipotéticas investigaciones ciberpoliciales. De hecho esta aplicación ya está siendo utilizada en varios países Iberoamericanos, e incluso en Alemania, aunque allí sólo fue aprobado para investigar acciones relacionadas con el terrorismo.

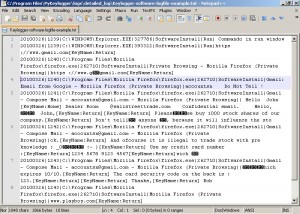

Esta aplicación “Flu-Ad” es invisible –a día de hoy- a cualquier antivirus, gracias a su código rediseñado en lenguaje C y al nulo uso de librerías DLL. Y se ha desarrollado para que su ejecutable ocupe menos de 50 Kbytes. Pero la controversia no viene por cómo está hecho, o si es indetectable. El problema está en que esta nueva arma puede bajarse de su servidor de datos una serie de “pluggins” o añadidos, capaces de hacer cosas variopintas dentro del ordenador atacado, una vez controlado. Desde búsqueda de información –tanto en el disco o la memoria, pasando por la papelera de reciclaje-, hasta la activación del micrófono o la cámara web del equipo pasando, por supuesto, por la instalación de un Keylogger (un detector de pulsaciones de teclado), que averiguará a qué sitios nos conectamos y qué escribimos, empezando por nuestros nicks (o nombre de usuario) de la red y las claves de acceso a los diferentes portales web, incluidos los bancos. Se acabó la seguridad: a partir de aquí, las puertas de acceso a todo están abiertas.

Estamos por tanto ante la posibilidad de una invasión en toda regla, de la intimidad y los derechos fundamentales de la persona, amparados por la Carta Magna española. Como justificación podríamos pensar que “todo es válido, pues se trata de un ciberdelincuente que está haciendo daño a un tercero, y hay que pillarle”. O lo que es lo mismo: “el fin justifica los medios”. Personalmente creo que no, que el fin no justifica los medios. A mayores no debemos olvidar que un mismo ordenador puede estar siendo usado por varias personas, a lo largo del día; e incluso es probable que utilicen la misma sesión de usuario, pongamos como ejemplo un ordenador de casa, usado por todos los miembros de la misma familia: desde los padres, hasta el hijo menor que empieza con sus flirteos en las redes Sociales. La consecuencia directa, por tanto, de la instalación de este Ad-aware en el equipo será que quede registrada la actividad de cada uno de los usuarios y por ende, datos de carácter estrictamente personal, incluyendo la posible (y opino que ilegal) obtención de información privilegiada o empresarial de alguno de sus miembros, que pudiera existir en la máquina y que nada tienen que ver con el objeto de la investigación, pues en este punto cabe decir que este software es capaz de obtener información de cualquier usuario existente en el equipo, independientemente de si está logueado, o no.

Estamos por tanto ante la posibilidad de una invasión en toda regla, de la intimidad y los derechos fundamentales de la persona, amparados por la Carta Magna española. Como justificación podríamos pensar que “todo es válido, pues se trata de un ciberdelincuente que está haciendo daño a un tercero, y hay que pillarle”. O lo que es lo mismo: “el fin justifica los medios”. Personalmente creo que no, que el fin no justifica los medios. A mayores no debemos olvidar que un mismo ordenador puede estar siendo usado por varias personas, a lo largo del día; e incluso es probable que utilicen la misma sesión de usuario, pongamos como ejemplo un ordenador de casa, usado por todos los miembros de la misma familia: desde los padres, hasta el hijo menor que empieza con sus flirteos en las redes Sociales. La consecuencia directa, por tanto, de la instalación de este Ad-aware en el equipo será que quede registrada la actividad de cada uno de los usuarios y por ende, datos de carácter estrictamente personal, incluyendo la posible (y opino que ilegal) obtención de información privilegiada o empresarial de alguno de sus miembros, que pudiera existir en la máquina y que nada tienen que ver con el objeto de la investigación, pues en este punto cabe decir que este software es capaz de obtener información de cualquier usuario existente en el equipo, independientemente de si está logueado, o no.

Por tanto, seamos muy cautos con el software que sacamos a la calle y pidamos a nuestros legisladores que anden con mucho tino, a la hora de acotar convenientemente el uso de estas herramientas (a las que como auditor aplaudo), así como las funciones de los profesionales que vayan a utilizarlas y las penas con que puedan ser castigados, en caso de un uso indebido de esa información extraída mediante estas técnicas de hacking. Más que nunca, se hace imprescindible vigilar al vigilante.

Y para finalizar quisiera exponerles un temor más que justificado, surgido tras leer que el código fuente del programa “Flu-Ad” será entregado “al cuerpo policial que lo solicite”, permitiendo incluso su modificación, por parte de los expertos en estos Cuerpos de Seguridad del Estado.

Mi miedo es: ¿Qué pasará si ese código cae en manos de un policía poco escrupuloso con la confidencialidad de los datos obtenidos, o sobre los equipos a investigar?. Y lo que es peor: ¿Qué pasaría si ese código fuente es obtenido por terceros?. Está claro: este software empezaría a crecer como la espuma entre los círculos de hackers internacionales. Y no quiero pensar qué pasaría entonces con nuestra información y nuestra confidencialidad.

Mi miedo es: ¿Qué pasará si ese código cae en manos de un policía poco escrupuloso con la confidencialidad de los datos obtenidos, o sobre los equipos a investigar?. Y lo que es peor: ¿Qué pasaría si ese código fuente es obtenido por terceros?. Está claro: este software empezaría a crecer como la espuma entre los círculos de hackers internacionales. Y no quiero pensar qué pasaría entonces con nuestra información y nuestra confidencialidad.

Este último dato me recuerda a los diseñadores de las famosas lanzas romanas, “Los Pilum”, hechas de una combinación de madera y metal, de tal forma que –cuando las lanzaban y caían al suelo-, casi siempre se partían, para que no pudieran ser reutilizadas por sus enemigos.

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Vp. Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Informático Forense – El Blog de Auditores y Peritos Informáticos

No hay comentarios