La Validez Jurídica Del Correo Electrónico

Desde hace ya tiempo es muy común el uso y presentación de correos electrónicos, como prueba en un litigio. Esto es fruto del constante trasiego de información que se produce por vía electrónica. Ya casi no escribimos cartas a nuestros familiares y amigos, ni a nuestros clientes. Simplemente enviamos un correo electrónico a un buzón de correo digital y recibimos contestación por el mismo medio.

Durante años, este medio electrónico de comunicación ha servido para poner en contacto tanto a particulares, como a empresas. El correo electrónico ha sido una revolución en toda regla, acortando los tiempos de envío y entrega de la información hasta límites cercanos al tiempo real.

Sin embargo, como en todas las cosas, cada parte positiva tiene su parte negativa. Los correos electrónicos han servido también para extorsionar, atemorizar, estafar, etc. Esto ha hecho que, cada vez con más frecuencia, los mensajes electrónicos tengan peso específico en las causas judiciales, como una prueba que pretende ser determinante en el caso que se esté tratando.

Sin embargo, como en todas las cosas, cada parte positiva tiene su parte negativa. Los correos electrónicos han servido también para extorsionar, atemorizar, estafar, etc. Esto ha hecho que, cada vez con más frecuencia, los mensajes electrónicos tengan peso específico en las causas judiciales, como una prueba que pretende ser determinante en el caso que se esté tratando.

La actual Ley de Enjuiciamiento Civil (LeC2000) admite la validez de las pruebas electrónicas aportadas por cualquiera de las partes, siempre que éstas no sean impugnadas por la parte contraria. Y es aquí donde se genera la controversia pues, en España, aún no está establecido claramente cómo ha de presentarse una prueba electrónica, por lo que la impugnación de las pruebas electrónicas impresas está a la orden del día. Quizá sea esto lo único en lo que tanto Jueces, como abogados y peritos, están de acuerdo. Esto es: “la aportación impresa de un correo electrónico es fácilmente impugnable”. Este tipo de documento, aunque de procedencia electrónica, se trata como un documento privado simple, una vez impreso y presentado como prueba por la parte.

Por tanto, y como documento privado que es, pierde su condición de documento fehaciente o fedatario, pues no se puede acreditar la legitimidad y autenticidad de este. Tan sólo un escrito emitido por un juez, un notario o autoridad pública puede dar credibilidad a un texto impreso aunque, en cualquier caso, con matices pues un notario, por ejemplo, podría dar fe de que un documento es exactamente igual a otro (en el caso de una fotocopia de un correo electrónico) pero, a no ser que éste esté presente en el momento de la impresión del correo y delante de la máquina en que se aloja, no podrá dar fe de si ese documento impreso es fiel al correo electrónico original, o no.

Por tanto, y como documento privado que es, pierde su condición de documento fehaciente o fedatario, pues no se puede acreditar la legitimidad y autenticidad de este. Tan sólo un escrito emitido por un juez, un notario o autoridad pública puede dar credibilidad a un texto impreso aunque, en cualquier caso, con matices pues un notario, por ejemplo, podría dar fe de que un documento es exactamente igual a otro (en el caso de una fotocopia de un correo electrónico) pero, a no ser que éste esté presente en el momento de la impresión del correo y delante de la máquina en que se aloja, no podrá dar fe de si ese documento impreso es fiel al correo electrónico original, o no.

Es muy fácil editar y retocar el contenido de un correo electrónico. Basta con hacer un Copy-Paste del mismo y tratarlo después en un documento de Word, dándole una apariencia similar a la del correo original, con sus encabezados, destinatarios, etc. Una vez hecho esto, se imprime y se entrega como prueba. Y esa es la razón de su invalidez: no se puede acreditar la veracidad de un mensaje de correo impreso, pues puede haber sido manipulado anteriormente.

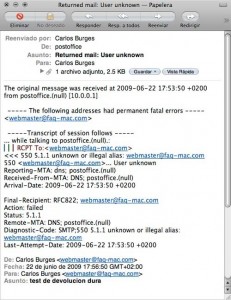

Es por eso que, para que un correo electrónico sea aceptable judicialmente, debe hacerse un estudio por parte de expertos especialistas en la materia -los peritos informáticos-, que basarán su informe en el examen, tanto de la máquina que lo contiene, como del programa en el que este está alojado, así como de la información adicional digital que suministra el propio mensaje de correo, que acredite de forma inconfundible la validez de este mensaje electrónico. Esto es: el perito informático debe estudiar las fechas de entrada y salida de los correos, los metadatos contenidos en estos, etc.

Es por eso que, para que un correo electrónico sea aceptable judicialmente, debe hacerse un estudio por parte de expertos especialistas en la materia -los peritos informáticos-, que basarán su informe en el examen, tanto de la máquina que lo contiene, como del programa en el que este está alojado, así como de la información adicional digital que suministra el propio mensaje de correo, que acredite de forma inconfundible la validez de este mensaje electrónico. Esto es: el perito informático debe estudiar las fechas de entrada y salida de los correos, los metadatos contenidos en estos, etc.

Los datos obtenidos de la cabecera de un correo electrónico arrojan mucha información, como por ejemplo las direcciones ip de procedencia -que permitirán averiguar el origen del correo, así como la identidad del contratante del servicio, mediante la consulta al proveedor de internet, o ISP-, los servidores por los que ha pasado, las horas a las que ha pasado, etc. Esta información debe ser siempre estudiada de forma pormenorizada e incluida en los análisis forenses, para dar así mayor valor a los e-mails.

Otra novedosa forma de validación electrónica que está tomando auge en los últimos tiempos es la que consiste en contratar los servicios de empresas que podrían denominarse como “Tercero de Confianza”. Hay que puntualizar que estas empresas validan digitalmente los correos -o cualquier tipo de documento-, antes (o al tiempo) de llegar al destinatario. O lo que es lo mismo: certifican el correo electrónico y su contenido, para que, en caso de problemas, la certificación pueda usarse como prueba plenamente legítima, jurídicamente hablando. El mecanismo no puede ser más sencillo: Cuando enviamos un mensaje a un tercero y queremos asegurarnos de que, en caso de una posterior manipulación del documento, ésta sea fácilmente detectable, o asegurarnos de que lo que enviamos es lo que se recibe, ya sea por lo delicado del mensaje, o por el contenido técnico o económico, o por cualquier otra causa que invite a garantizar que no se han producido alteraciones en el texto, se envía copia de este correo a una de estas empresas especializadas, que nos devuelven, a su vez, una copia digital certificada del correo que hemos enviado. Sería lo más parecido a enviar un burofax, pero esta vez a través de correo electrónico. Alguien -entre medias-, da fe digital de lo que estás enviando al destinatario.

Otra novedosa forma de validación electrónica que está tomando auge en los últimos tiempos es la que consiste en contratar los servicios de empresas que podrían denominarse como “Tercero de Confianza”. Hay que puntualizar que estas empresas validan digitalmente los correos -o cualquier tipo de documento-, antes (o al tiempo) de llegar al destinatario. O lo que es lo mismo: certifican el correo electrónico y su contenido, para que, en caso de problemas, la certificación pueda usarse como prueba plenamente legítima, jurídicamente hablando. El mecanismo no puede ser más sencillo: Cuando enviamos un mensaje a un tercero y queremos asegurarnos de que, en caso de una posterior manipulación del documento, ésta sea fácilmente detectable, o asegurarnos de que lo que enviamos es lo que se recibe, ya sea por lo delicado del mensaje, o por el contenido técnico o económico, o por cualquier otra causa que invite a garantizar que no se han producido alteraciones en el texto, se envía copia de este correo a una de estas empresas especializadas, que nos devuelven, a su vez, una copia digital certificada del correo que hemos enviado. Sería lo más parecido a enviar un burofax, pero esta vez a través de correo electrónico. Alguien -entre medias-, da fe digital de lo que estás enviando al destinatario.

Actualmente este tipo de servicios no está regulado por ley en España. Sin embargo, en países como Italia, Bélgica o Alemania sí que está legislado este protocolo denominado como “Emails certificados”. En nuestro país, empresas como Egarante.com, entre otras, permite enviar facturas, contratos, o cualquier otro tipo de documentos, con firma digital. El mecanismo de estas empresas es el explicado anteriormente: se envía el correo al destinatario, con copia a la empresa certificadora, o tercero de confianza. Este tercero de confianza devolverá al emisor un fichero en formato PDF, sellado digitalmente.

No cabe duda de que este nuevo método del “tercero de confianza” acabará implantándose en España, si queremos avanzar en la sociedad de la seguridad y confiabilidad electrónica. No obstante, la figura del informático forense, capaz de acreditar mediante un informe técnico la veracidad, procedencia, y contenido de un mensaje electrónico, será la mejor garantía de que la información aportada obtendrá un estatus probatorio favorable.

No cabe duda de que este nuevo método del “tercero de confianza” acabará implantándose en España, si queremos avanzar en la sociedad de la seguridad y confiabilidad electrónica. No obstante, la figura del informático forense, capaz de acreditar mediante un informe técnico la veracidad, procedencia, y contenido de un mensaje electrónico, será la mejor garantía de que la información aportada obtendrá un estatus probatorio favorable.

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Vp. Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Informático Forense – El Blog de Auditores y Peritos Informáticos

No hay comentarios