Mi Opinión sobre Wanacrypt0r

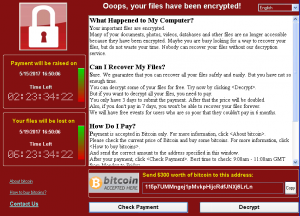

El pasado día 12 de mayo sufrimos un ataque informático a nivel mundial –el RansomWare WanaCrypt0r-, que ha involucrado a más de 150 países y más de 200.000 afectados, según Europol. «Hipotéticamente», no se han librado, ni China, ni Rusia, ni Estados Unidos: los que siempre suelen estar en el punto de mira del origen. Todos hemos caído. Este ataque casi se ha llegado a convertir en un “Reality-Show”, en cuyo escenario todos (incluidos los aprendices de todo, como yo), hemos hablado y dado nuestra opinión. Al tiempo, otros auténticos profesionales de la ciberseguridad se devanaban los sesos –e incluso alguno terminaba de golpe sus más que merecidas y deseadas vacaciones-, en el intento de parar el ataque, minimizar los daños y, sobre todo, trabajando para que todo volviera a la normalidad, en el menor tiempo posible. Prueba superada.

El pasado día 12 de mayo sufrimos un ataque informático a nivel mundial –el RansomWare WanaCrypt0r-, que ha involucrado a más de 150 países y más de 200.000 afectados, según Europol. «Hipotéticamente», no se han librado, ni China, ni Rusia, ni Estados Unidos: los que siempre suelen estar en el punto de mira del origen. Todos hemos caído. Este ataque casi se ha llegado a convertir en un “Reality-Show”, en cuyo escenario todos (incluidos los aprendices de todo, como yo), hemos hablado y dado nuestra opinión. Al tiempo, otros auténticos profesionales de la ciberseguridad se devanaban los sesos –e incluso alguno terminaba de golpe sus más que merecidas y deseadas vacaciones-, en el intento de parar el ataque, minimizar los daños y, sobre todo, trabajando para que todo volviera a la normalidad, en el menor tiempo posible. Prueba superada.

Desgraciadamente, otros expertos dedicaban más tiempo, o por un lado a darse autobombo y diciendo que con sus aplicaciones “eso no pasa”, o a meterse directamente contra alguno de nuestros más reputados expertos (estoy pensando en Chema Alonso), buscando más resarcirse –quizá por egocentrismos-, por no poder ocupar un cargo como el suyo, al tiempo que empezaban a contar “lo que ell@s habrían hecho, o dejado de hacer.

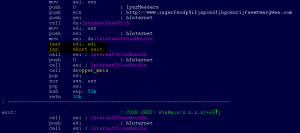

Como todos sabemos, este gusano-Ransomware, ha podido replicarse gracias a una vulnerabilidad de Microsoft (la MS17-010), que afectaba al puerto TCP 445, sobre el protocolo SMB. La explotación (en este caso EternalBlue y DoublePulsar), de esta vulnerabilidad se encontraba dentro de las muchas herramientas encontradas en el arsenal cibernético robado a la NSA, por el grupo denominado “Shadow Brokers”, a mediados de marzo de este mismo año y que inmediatamente se puso a la venta en la Deep Web.

El CCN-CERT, entre otros muchos organismos y empresas, acaba de sacar una herramienta gratuita para desactivar la capacidad de ejecución de WanaCrypt0r.. Genial!. Hay que agradecer el esfuerzo desarrollado por todos los expertos que –a buen seguro-, se ha tomado litros de café y dejado los ojos “picando código”. Pero probablemente eso no cubra las variantes que saldrán en un futuro.

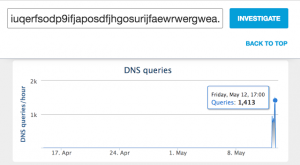

Mientras, un experto informático británico descubrió que esta amenaza apuntaba siempre a un dominio web (con ciertas variantes), que en todas las ocasiones acababa en “gwea.com”. Tras comprobar que el dominio estaba libre decidió comprarlo y –para sorpresa de todos-, el ataque comenzó a mitigarse. Por lo visto el gusano tenía orden de replicarse, mientras ese dominio no estuviera activo.

Mientras, un experto informático británico descubrió que esta amenaza apuntaba siempre a un dominio web (con ciertas variantes), que en todas las ocasiones acababa en “gwea.com”. Tras comprobar que el dominio estaba libre decidió comprarlo y –para sorpresa de todos-, el ataque comenzó a mitigarse. Por lo visto el gusano tenía orden de replicarse, mientras ese dominio no estuviera activo.

Es seguro que, tras lo ocurrido, el mundo de las ciberamenazas ha subido “un punto más”, en su forma de actuar; tanto “como que nadie está 100% protegido en informática”. Eso es un axioma. Quien piense lo contrario es, simplemente, un iluso. Nos encontramos con un nuevo escenario, en el que un RansomWare (que –no lo olvidemos-, ya estuvo activo pero prácticamente sin generar consecuencias, en este mismo mes de abril pasado), ha pasado a replicarse a través de un gusano. Agarrémonos, que vienen “más” curvas….

Quizá no tenga conocimientos tan profundos en Ciberseguridad y Hacking ético como puedan tener el propio @Chemaalonso, o @JosepAlbors, Eduardo Sánchez, Miguel Ángel Arroyo, Tamara Hueso y un sinfín de otros grandes profesionales que tenemos en este país; pero soy forense informático; y creo que no de los malos; y como tal tengo bastante capacidad de análisis. Es por eso que llevo varios días “centrifugando”, no ya el cómo ha pasado, o el «quién», sino «el porqué” de lo que ha pasado; qué ha llevado a que este doce de mayo, hayan saltado las alarmas en todo el mundo.

Quizá no tenga conocimientos tan profundos en Ciberseguridad y Hacking ético como puedan tener el propio @Chemaalonso, o @JosepAlbors, Eduardo Sánchez, Miguel Ángel Arroyo, Tamara Hueso y un sinfín de otros grandes profesionales que tenemos en este país; pero soy forense informático; y creo que no de los malos; y como tal tengo bastante capacidad de análisis. Es por eso que llevo varios días “centrifugando”, no ya el cómo ha pasado, o el «quién», sino «el porqué” de lo que ha pasado; qué ha llevado a que este doce de mayo, hayan saltado las alarmas en todo el mundo.

Y (como diría en genial Groucho Marx), “estas son mis conclusiones: si no le gustan, tengo otras”:

- Creo que dos meses es más que tiempo suficiente para analizar, testear incompatibilidades y actualizar los sistemas con los parches de seguridad que Microsoft publica de forma periódica; Quizá podrían probarse primero sobre máquinas virtuales clonadas al efecto, para comprobar que no afectan a ninguna máquina en producción. Más si se sabe que existen ciberherramientas robadas a la NSA, puestas en manos del mejor postor.

- Está muy bien que los organismos e institutos especializados en ciberseguridad se devanen los sesos en desarrollar herramientas que ayuden a mitigar los ataques sufridos.. Pero –en mi humilde opinión-, los costes de ejecutar políticas de seguridad internas, de recreación de comportamientos de los parches en máquinas virtuales; “del trabajo en laboratorio”, en fin, es muchísimo menos costoso que las tareas de recuperación de sistemas, por un lado, y la caída de la reputación empresarial, por otro. No lo olvidemos. La reputación es muy importante; y monetizable a corto y medio plazo.

- Como con el resto de las cosas, yo soy optimista. Y este ataque real sufrido debería aprovecharse para comprobar si lo entrenado tantas veces (porque las empresas grandes harán simulacros, ¿verdad?), se ha ejecutado correctamente. Al tiempo debería servir para mejorar los protocolos, los tiempos y las formas de actuación. De esto hablaba el otro día con Susana González, responsable del área legal de Hiberus Legal Tech; y sobre cómo afectarían los ataques futuros –que los habrá-, en la nueva ley Europea de protección de datos, que se pondrá en funcionamiento en 2018.

- Y finalmente me pregunto: ¿quién tiene interés en generar este ataque? ¿Un grupo de amigos que no tenían otra cosa mejor que hacer que ganar dinero? Yo creo que no. De hecho pedían “300 dólares en BitCoins», en vez de 300 bitcoins, directamente. Tenían un “Botón Gordo” (como diría Jesús Angosto), para parar la propagación; creo que esto lo diseñaron así “por si la cosa se les iba de las manos”. Además, cuando el interés de alguien es propagar su gusano “a la mayor velocidad posible y a la mayor cantidad de gente posible”, no tiene mucho sentido. Sobre todo porque ellos mismos ya estarían inmunizados, antes de efectuar el ataque.

Sinceramente: creo que este ataque viene de la mano de una estructura (¿grupo de hackers que trabajan para un país?), perfectamente organizada, cuya intención era “evaluar” el alcance de un ataque concreto, la capacidad de reacción de las empresas y, sobre todo, el tiempo de reacción y el “modus operandi”, de las entidades afectadas. De esta forma ya sabrían cómo proceder si un día decidieran ciberatacar en serio a sus contrarios. Porque, no lo olvidemos, aún quedan muchas herramientas de las robadas a la NSA por ahí; muchas de ellas aún no publicadas.

Sinceramente: creo que este ataque viene de la mano de una estructura (¿grupo de hackers que trabajan para un país?), perfectamente organizada, cuya intención era “evaluar” el alcance de un ataque concreto, la capacidad de reacción de las empresas y, sobre todo, el tiempo de reacción y el “modus operandi”, de las entidades afectadas. De esta forma ya sabrían cómo proceder si un día decidieran ciberatacar en serio a sus contrarios. Porque, no lo olvidemos, aún quedan muchas herramientas de las robadas a la NSA por ahí; muchas de ellas aún no publicadas.

Que se produzca un nuevo ciberataque masivo es cuestión de tiempo. Eso es otro Axioma.

Como siempre ocurre en informática, todo es infinitamente diferente, dependiendo de si es cero, o es uno.

Mi agradecimiento especial, además de a l@s anteriormente nombrad@s, a @petruxIt, a Raúl Renales, y «a todos los irreductibles galos», de la Comunidad DT.

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Co-Director del Tïtulo Propio «Derecho Tecnológico e Informática Forense», impartido por la UnEx dtif.unex.es

Profesor en el «Máster de Abogacía Digital», impartido por la USAL

Socio Fundador Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Informático Forense – El Blog de Auditores y Peritos Informáticos

No hay comentarios